Un gruppo di cyber criminali ha aggiunto al suo arsenale una nuova arma per le richieste di riscatto (meglio conosciute come ransomware), che sfrutta Facebook: le pubblicità targhettizzate.

Già da qualche mese l’evoluzione dei ransomware ha visto l’uso di attacchi da più fronti per essere sicuri del pagamento del riscatto. In pratica, oltre alla cifratura dei dati, i criminali usano associare ulteriori tecniche che vanno dalla pubblicazione di alcuni files su siti web costruiti ad hoc alla

comunicazione alla stampa. La tecnica cosiddetta dell’esfiltrazione dei files consiste nella pubblicazione di stralci dei dati criptati in chiaro attraverso un sito web così da costringere l’azienda a pagare il riscatto per non incorrere in sanzioni amministrative a causa della publicazione di dati sensibili. Ovviamente oltre ai siti “data leak” questi cyber criminali provvedono anche a “comunicare” alla stampa il nome delle vittime e il posto dove trovare stralci di dati “sensibili”.

Quest’ultima tecnica, ormai, viene usata anche per annunciare attacchi ancora in corso e non ancora scoperti sapendo che i media vivono di sensazionalismi e che il “comunicato stampa” sarà un ottimo veicolo per spingere il malcapitato a pagare il riscatto.

L’ultima frontiera di questa pratica è costituita dall’uso delle “pubblicità targhettizzate” su Facebook per minare la brand reputation di aziende famose a livello mondiale ed indurle al pagamento.

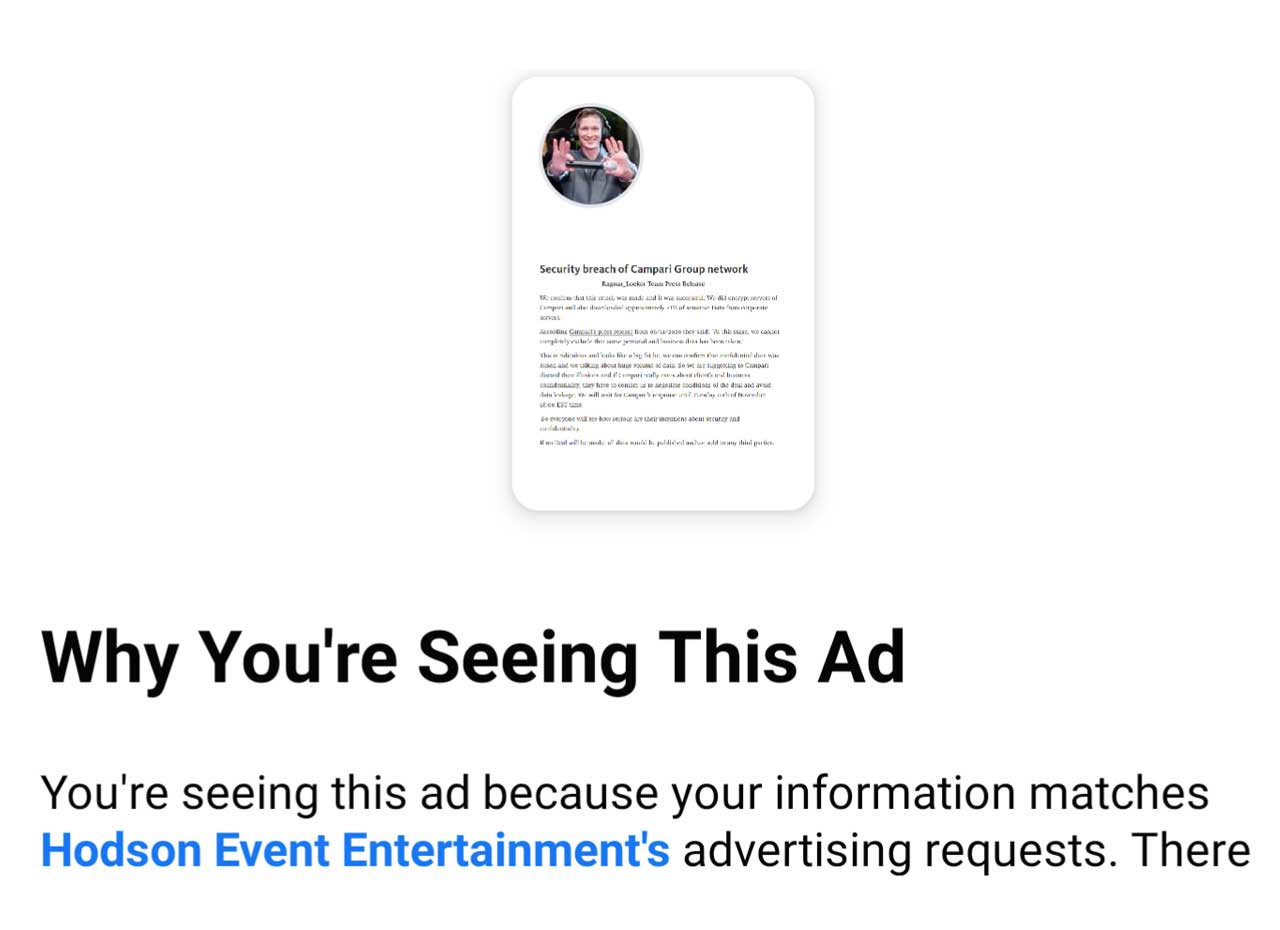

E’ notizia di pochi giorni fa la scoperta dell’hacking di un account facebook di un utente specializzato in Facebook ADS da parte del gruppo “Ragnar Locker” da cui è stata creata una campagna sponsorizzata che pubblicizzava il loro attacco al Gruppo Campari.

L’Azienda aveva subito l’attacco ransomware da parte di questo team che, secondo quanto affermato dai cyber criminali, avrebbe coivolto circa 2 Terabyte di dati oltre al blocco della rete locale. Il riscatto richiesto ammonterebbe a 15 milioni di dollari ma pare che la Campari non abbia nessuna intenzione di pagarlo, avendo provveduto al ripristino dei dati e della rete. Ma a questo punto il gruppo criminale ha alzato il tiro, introducendosi in un account e creando campagne che avvertono Campari che, nel caso non paghino il riscatto, i loro dati sarebbero stati pubblicati.

L’annuncio è apparso con la scritta “Violazione della sicurezza della rete del Gruppo Campari” annunciando la pubblicazione di dati sensibili se non avessero ricevuto subito il pagamento richiesto.

L’utenza facebook coinvolta sarebbe quella di un noto pubblicitario che ha verificato che l’annuncio è stato visto da 7000 persone prima che Facebook lo catalogasse come campagna fraudolenta.

Ovviamente il gruppo Ragnar Locker non si è fermato ed ha minaccciato di contattare le Borse, i principali media e i clienti per informare della perdita dei dati da parte di Campari e del loro possesso di questi dati sensibili.

Questa nuova tattica di “promozione” attraverso Facebook dimostra che l’evoluzione dei ransomware non riguarda più la semplice crittografazione dei dati ma al suo valore aziendale e alla distruzione, eventuale, della brand reputation.

Potremmo dire che si tratta di un doppio ricatto.

Questa consuetudine, iniziata con Maze, ha aperto la strada alla riorganizzazione dei gruppi hacker e alla loro probabile fusione rendendo più insidiosi e devastanti gli attacchi ransomware trasformati in veri e propri saccheggi dei dati aziendali delle vittime che, anche in caso di riscostruzione, si trovano minacciati continuamente dalla pubblicazione di dati in possesso di questi criminali che usano anche le sponsorizzate per farsi “pubblicità” e per obbligare i malcapitati a pagare il riscatto nonostante l’uso corretto di backup dei dati.

Cosa fare, allora, per evitare tutto ciò?

Preventire è meglio che curare per cui l’utilizzo della crittografia dei files in azienda diventa una necessità non più procrastinabile, allo stesso modo dell’utilizzo dei backup sicuri.

Inoltre l’utilizzo di strumenti di rilevamento immediato degli attacchi attraverso tecnologie che sfruttano l’intelligenza artificiale (Machine Learning e Endpoint Detection and Response) diventa l’unica vera difesa possibile da questi nuovi attacchi che si servono del doppio ricatto per ottenere il riscatto.